ISO27001/2 EN ISA 62443 series

Introductie

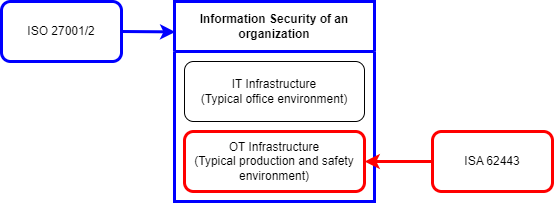

Binnen veel organisaties is er reeds een ISMS aanwezig. Kijken we naar grote organisaties dan is dit Information Security Management System veelal gebaseerd op ISO27001 en ISO27002.

Veel organisaties hebben ook getracht hun OT (Operationele technieken) te enten op deze standaarden. In sommige gevallen kan dit zelfs leiden tot gevaarlijke situaties. Denk hierbij bijvoorbeeld aan het locken van een scherm waardoor een operator wanneer hij een dringende interventie in een OT systeem moet doen, niet tijdig kan ingrijpen.

ISA-62443 is volledig gefocussed op de Operationele technieken en is er op gericht om onveilige situaties te voorkomen.

ISA-62443 vereist langs zijn kant niet dat er een ISMS in voege is, maar stelt wel dat wanneer dit het geval is, dat de security maatregelen hiermee gecoordineerd worden om zo tot één geheel te komen.

De scheiding die gebeurd tussen IT en OT is steeds meer en meer aan het vervagen. Er is echter een hele belangrijke richtlijn waar hierbij rekening dient gehouden te worden:

OT systemen hebben een impact op de fysieke wereld. zij zijn voornamelijk gefocussed op integriteit, beschikbaarheid en performantie en niet zo zeer op confidentialiteit. Een onbeschikbaarheid kan nefaste gevolgen hebben op gezondheid, veiligheid of omgeving.

Scope van ISO 27001/2

De scope van de ISO27xxx reeks is gefocussed op de Asset Owner voor het garanderen van de veiligheid van de omgeving.

ISO 27001

ISO 27001 geeft de vereisten voor een asset owner voor het opzetten, implementeren, onderhouden en continue verbeteren van een Informatie Security Management System samen met een aantal controlemechanismes. Controlemechanismes worden verder gedefinieerd als maatregelen welke het een impact hebben op het risico.

ISO 27002

ISO 27002 geeft verdere richtlijnen voor het implementeren van de controlemechanismes. Deze kunnen gebruikt worden om deze controlemechanismes te gebruiken binnen het ISMS en zodoende conform aan de ISO27001 te werken.

Scope van ISA-62443 series van standaarden

De scope ligt bij de ISA-62443 op de veiligheid van Industriële Automatisatie en Controle Systemen (IACS) gebruikt in Operationele Technieken.

Deze operationele technieken kunnen niet alleen gevonden worden in de industrie maar komen tegenwoordig overal voor waar er automatisatie gebeurd van apparatuur met een impact in de fysieke wereld. (Electriciteit, water, Transport infrastructuur, ...)

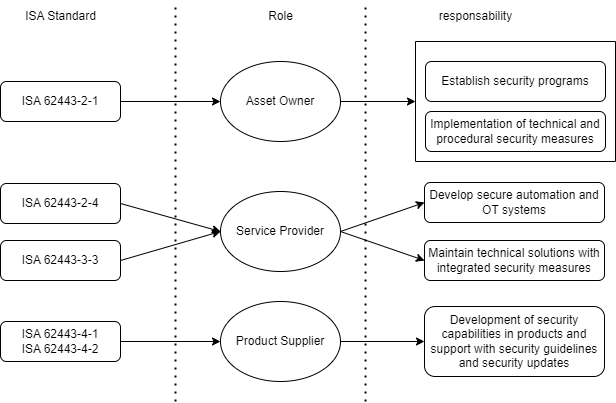

Daar waar de ISO27xxx reeks voor de asset owner is, maken de ISA 62443 series hier een duidelijker onderscheid in de rollen die verschillende partijen spelen.

Volgende afbeelding toont waar de verschillende verantwoordelijkheden liggen.

Waarom ISA 62443 en ISO 27001 complementair aan elkaar zijn

ISO 27001 behartigd voornamelijk de security vereisten voor het Information Security Management System voor de IT infrastructuur van een organisatie.

Ook handelen ze over het continue verbeteringsproces dat er in dit systeem moet verwerkt zijn. (Zie clausules 4 tem 10 van ISO27001)

Het uitsluiten van een van deze clausules leidt tot een niet conformiteit volgens de standaard.

ISA 62443 kan zich integreren met ISO 27001 door zijn focus op Operationele Technieken. ISA 62443 legt hierbij veel meer de focus op beschikbaarheid en veiligheid van de omgeving. Operationele technieken gebruiken veelal ook specifiek systemen welke voorkomen dat er gezondheids, veiligheids om omgevingsincidenten kunnen voordoen. De security maatregelen voorgesteld door ISA 62443 zijn er dan ook meer op toegespitst dat zij geen impact mogen hebben op deze maatregelen.

Volgende overzicht geeft een aantal voorbeelden waar ISA 62443 zal afwijken van ISO 27001 en waarom nu net afgeweken wordt.

| Security Control ISO 27001/2 | OT overweging | ISA 62443 referentie |

|---|---|---|

| 11.2.9 Clear desk and clear screen | OT operator screen locking kan zorgen voor onveilige situaties | ISA 62443-2-1 USER 1.18 kan vereisen om de OT operator Screenlock uit te sluiten indien dit een onveilige situatie kan creëren |

| 12.2.1 Controls against malware | Anti-malware oplossingen zijn vaak incompatibel met OT oplossingen | 62443-2-1 COMP2.3 vereist het testen van anti malware oplossingen voor compatibiliteit met de OT oplossingen. |

| 12.3.1 Information Back-up | Netwerkverkeer van backups kan zorgen voor congestie waardoor security meldingen mogelijks niet door komen of real time connectiviteit vertraagd wordt. | 62443-3-3 SR5.1 RE1 vereist een fysieke segmentatie tussen het netwerk segment van kritische controle systemen en niet kritische controle systemen. |

| 12.6.1 Management of technical vulnerabilities | Patching kan zorgen voor een onbeschikbaarheid van controle systemen of een onbedoelde incompatibiliteit van deze systemen en als gevolg een onbeschikbaarheid | 62443-2-3 sectie 5 part f vereist het testen en plannen van patch installatie om de beschikbaarheid te kunnen blijven garanderen. |

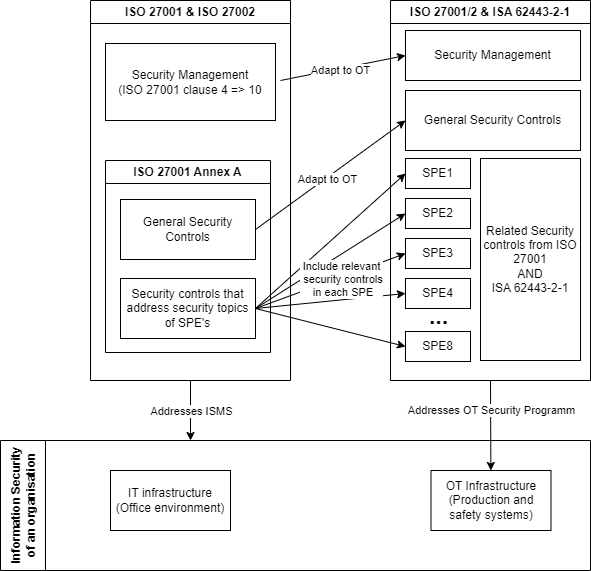

ISA 62443-2-1 en ISO 27001/2 controle mechanismes (voor de asset owner)

Een praktische manier om de implementatie van controlemechanismes op elkaar af te stemmen is ervoor te zorgen dat de vereisten ook op elkaar zijn aafsteld of dat ze als aanvulling van elkaar kunnen dienen.

ISA 62443-2-1 is onderverdeeld in verschillende SPE's (Security Program Elements) welke over specifieke onderwerpen gaan. Bijvoorbeeld:

- Configuratie management

- Netwerk en communicatie security

- component security

- user access control

- data protectie

- ...

Sommige SPE's hebben nog een verdere onderverdeling omdat ze meerdere security aspecten behandelen.

Het is aangewezen om iedere SPE en subverdeling te matchen met zijn vereiste zoals deze in ISO 27001 is opgenomen.

ISO 27001 heeft een aantal vereisten die niet meteen gematched kunnen worden met deze van ISA 62443 omdat ze algemener van aard zijn.

Voorbeelden hiervan zijn:

- Contact met de overheid

- voorwaarden bij tewerkstelling

- rapportering rond security zwakheden

Waar ISA 62443 series een meerwaarde betekenen

De ISA reeks gaat verder dan de ISO 27001/2 omdat er inclusie is voor de Service Provider en voor de fabrikant. Zie ook "Scope van ISA 62443 series van standaarden"

Asset owners kunnen aan Service Providers opleggen dat ze zich conformeren met bepaalde eisen van de ISO 27001 standaard, maar dit zal nooit allesomvattend zijn en dit zorgt ook niet voor een inclusie van de fabrikant.

Gaan we dieper in op de ISA 62443 series, dan hebben we daar specifieke vereisten voor:

- Service Provider

- Het systeem

- De fabrikanten

Service Provider (ISA 62443-2-4)

De vereisten voor de service provider zorgt er voor dat ook de service provider de nodige vereisten heeft om de veiligheid van de omgeving van de asset owner te borgen. Deze eisen zijn opgedeeld in 11 groepen van Security Program Elements zoals weergegeven in de volgende afbeelding. Deze security program elements hebben telkenmale hun eigen vereisten, afhankelijk van het security level dat door de asset owner bepaald wordt.

| Value | Requirement ID | # of requirements |

|---|---|---|

| Solution staffing | SP.01.XX | 11 |

| Assurance | SP.02.XX | 7 |

| Architecture | SP.03.XX | 24 |

| Wireless | SP.04.XX | 6 |

| SIS | SP.05.XX | 12 |

| Configuration Management | SP.06.XX | 4 |

| Remote access | SP.07.XX | 5 |

| Event Management | SP.08.XX | 8 |

| Account Management | SP.09.XX | 17 |

| Malware Protection | SP.10.XX | 8 |

| Patch Management | SP.11.XX | 12 |

Het systeem (ISA 62443-3-3)

Deze vereisten zorgen ervoor dat de omgeving of ook wel de SuC (System Under Consideration) zal voldoen aan alle vereisten om beschikbaarheid en stabiliteit van de operationele technieken te borgen en de risico's verbonden aan het systeem te mitigeren.

Afhankelijk van de verwachte security levels van de asset owner, dient het systeem aan de eisen en eventuele uitbreidingen van deze eisen te voldoen.

De systeem integrator dient hiermee rekening te houden tijdens het ontwerp van het systeem.

| Value | Requirement ID | # of Requirements |

|---|---|---|

| FR 1 - Identification and Authentication Control | SR.01.XX | 13 |

| FR 2 - Use Control | SR.02.XX | 12 |

| FR 3 - System integrity | SR.03.XX | 9 |

| FR 4 - Data Confidentiality | SR.04.XX | 3 |

| FR 5 - Restrictive data flow | SR.05.XX | 4 |

| FR 6 - Timely Response to Events | SR.06.XX | 2 |

| FR 7 - Resource Availability | SR.07.XX | 8 |

Secure development en component security vereisten voor fabrikanten (ISA 62443-4-1 en ISA 62443-4-2)

De ISA series voorzien ook in richtlijnen voor de fabrikanten van componenten en systemen om ervoor te zorgen dat deze kunnen bijdragen aan de conformiteit van de omgeving en dat de componenten de mogelijkheden beschikken om te kunnen voldoen aan de verschillende eisen, opgelegd afhankelijk van hun vereiste security level.

ISA 62443-4-1 => Security Development lifecycle

Van fabrikanten wordt verwacht dat ze bij de ontwikkeling van hun componenten en systemen rekening houden met security van bij de conceptie van deze oplossingen. Zo zorgen deze eisen ervoor dat vulnerabilities geminimaliseerd worden door gebruik te maken van Secure Development, threat modeling, elimineren van coding vulnerabilities en het uitvoeren van de nodige testen zoals fuzz testen, penetration testing en binaire analyses.

Ook dienen de fabrikanten rekening te houden dat zij richtlijnen aanleveren voor het veilig implementeren van de systemen en de nodige richtlijnen voor het hardenen van deze systemen.

| Value | Requirement ID | # of Requirements |

|---|---|---|

| SM - Security Management | SM-XX | 13 |

| SR - Specifications of Security Requirements | SR-XX | 5 |

| SD - Security by design | SD-XX | 4 |

| SI - Secure Implementation | SI-XX | 2 |

| SVV - Security Verification and Validation | SVV-xx | 5 |

| DM - Management of security related issues | DM-XX | 6 |

| SUM - Security Update Management | SUM-XX | 5 |

| SG - Security Guidelines | SG-XX | 7 |

ISA 62443-4-2 Component security requirements

Component security requirements maken gebruik van al deze vereisten die ook voor het systeem van toepassing zijn (62443-3-3).

Door dit te doen weet de Service provider ook meteen in welke maten componenten bepaalde vereisten ondersteunen.

Ook kunnen Asset Owners er voor kiezen om te gaan voor oplossingen welke aan bepaalde certificeringen volgens ISA 62443-4-2 voldoen.

Deze functionele vereisten (FR's) worden verder aangevuld met specifieke vereisten afhankelijk van het soort oplossing: Software applicaties, Embedded devices, Host devices of netwerk devices.

| Value | Requirement ID | # of Requirements |

|---|---|---|

| FR 1 - Identification and Authentication Control | CR.01.XX | 14 |

| FR 2 - Use Control | CR.02.XX | 13 |

| FR 3 - System integrity | CR.03.XX | 14 |

| FR 4 - Data Confidentiality | SR.04.XX | 3 |

| FR 5 - Restrictive data flow | SR.05.XX | 4 |

| FR 6 - Timely Response to Events | SR.06.XX | 2 |

| FR 7 - Resource Availability | SR.07.XX | 8 |

| SAR - Software application | SAR.X.X | 2 |

| EDR - Embedded devices | EDR.XX.XX | 8 |

| HDR - Host devices | HDR.XX.XX | 8 |

| NDR - Network device | NDR.XX.XX | 12 |

Conclusie

Een keuze maken voor een van de standaarden hoeft niet noodzakelijk te leiden tot het uitsluiten van een andere.

Iedere standaard heeft zijn bestaansredenen en elementen waarin zij uitblinken.

Zo zorgt het combineren van standaarden er soms voor dat de security capaciteiten van de gehele omgeving beter uitgewerkt en toegepast worden wat alleen de organisatie ten goede kan komen.

Dit artikel is een voorbeeld van hoe zo een samenwerking kan gebeuren tussen ISO 27001/2 en de ISA62443 reeks, omdat beide een vaak voorkomende standaard zijn. Maar met de komst van de NIS2 directieven, wordt ook veelal gekeken naar wat de verschillende lidstaten hier uiteindelijk mee doen naar vereisten voor bedrijven.

Om een voorbeeld aan te halen: CCB (Cybersecurity Center Belgium) heeft een Cybersecurity Framework uitgewerkt rekening houdend met de classificaties van bedrijven, en kijkende naar de verschillende standaarden (ISO / ISA / NIST / ...) om zo te komen tot richtlijnen voor een goede cybersecurity hygiëne.

Grote fabrikanten kijken zelf minder naar deze directieven, omdat ze net door iedere lidstaat anders kunnen geïnterpreteerd worden. Zij grijpen liever terug naar standaarden zoals ISO27xxx en ISA 62443, net omdat deze internationaal zijn en een veel groter draagvlak hebben.